マネーフォワード Adminaを始める

0.ご利用開始までの流れ

1. アカウントの作成と初期設定

2.SaaSを連携しよう!

3. 従業員マスタ・ドメインを設定する

4.クレジットカードを登録しよう!

5. コストマスタと連携する

6.マネーフォワード Adminaにユーザーを招待する

お知らせ

Adminaサポートへのお問い合わせ方法

アカウントメニューからディレクトリへの移行と、ID数計算の元データ変更のお知らせ

ディレクトリデータのマスターをフィールド毎に設定する方法

マネーフォワード Adminaからのお知らせ

マネーフォワードクラウド各サービス連携時の二段階認証設定のお願い

連携を停止しているサービスについて

SaaS連携ガイド

1Password

AKASHI

AWS IAM Identity Center

Acall(アコール)

Active! gate SS

ActiveCampaign

Adobe

AirCourse(エアコース)

Airtable(連携停止中)

Akerun

Amazon Business(連携停止中)

Amazon Web Services (AWS IAM)

Amplitude

Amptalk

Apollo

App Store Connect

AppFigures

Appfollow

AppsFlyer

Asana

Atlassian

Autify

Autodesk(連携停止中)

Awesome Screenshot(連携停止中)

Backlog

BambooHR

Basecamp

Bigin by Zoho CRM

Bitbucket

Bitdefender

Bitrise

Bitwarden

Bizストレージ ファイルシェア

BlazeMeter

Board

Box

Brabio!

Businessmap

CLOMO

Cacoo

Calendly

Call Connect

Canny

Canva(連携停止中)

ChatGPT for Teams(連携停止中)

Chatwork

CircleCI

Cisco Duo

Cisco Meraki

Cisco Umbrella

Claude.AI

ClickUp

Clipstudio

Clockify

Cloud CIRCUS(クラウドサーカス)

Cloud Campus

CloudGate UNO

Cloudflare

Cloudflare Zero Trust

Codecov

Confluence

Contentful

ContractS CLM

Convi.BASE

Coopel

Create!Webフロー

Crowdstrike

Cursor

Cybermail

Datadog

DatoCMS

DeepL(連携停止中)

DeployGate

Dialpad

DirectCloud

Discord

DocSend

Docbase

Docker

DocuSign

Domo

Drata

Dropbox Business

Dropbox Sign(旧Hellosign)

Eeasy

Elastic Cloud

Emergency Call

Exment

Expensify

FastAnswer2

Fastly

Favro

Figma

Flyle

Fontworks

Formrun

Formspree

Freshcaller

Freshchat

Freshdesk

Freshservice

GMOサイン

GMOトラスト・ログイン

Garoon

Gather

Genesys Cloud

Ghost

GigaCC

GitHub

GitKraken(連携停止中)

GitLab

Google Analytics

Google Cloud Platform

Google Drive

Google Play Console

Google Tag Manager

Google Workspace

Grafana Cloud

GrooveHQ

HENNGE One

HERP Hire

HRBrainタレントマネジメント

HRMOS タレントマネジメント

HRMOS勤怠

HRMOS採用

HackMD(連携停止中)

HaloPSA

Heap

Heroku

Honeybadger

Honeycomb

Hotjar

HubSpot

Hubble

Hubble (SCIM)

Huntress

ISM CloudOne

InVision

Intercom

Iru(Kandji)

Jamf(Pro)

JetBrains

Jibble

Jicoo

Jira

KARTE

KING OF TIME

Kamon

Keeper Enterprise

Kibela

Kintone(日本版)

Klipfolio

LANSCOPE エンドポイントマネージャー

LANSCOPE エンドポイントマネージャー (デバイス)

LINE WORKS(OAuth連携)

Lastpass

LaunchDarkly

Linear

Looker

Loom

Lucidchart

Lumin

Lychee Redmine

MAJOR FLOW

Mackerel

MagicPod

Mail Dealer

Mailtrap

Make

Marketo Engage

Mekari Jurnal

Mekari Talenta

Meta Ads Manager(連携停止中)

Meta for Business(Meta Business suite)(連携停止中)

Metabase

MicroCMS

Microsoft 365

Microsoft Entra ID (Azure AD)

Microsoft Intune

Microsoft Teams

MiiTel

Miro

MongoDB Cloud

Morisawa Fonts

Mural

My Redmine

NEXT ENGINE

NI Collabo 360

Netlify

Netsuite

New Relic

NinjaMock

NinjaOne RMM

NotePM

Notion

Okta

OneDrive

Onelogin

OpenAI Platform

Openlogi

OpsRamp

OutSystems

Overflow

PHONE APPLI PEOPLE

PagerDuty

Percy(連携停止中)

Perdoo

Pipedrive

Postman(連携停止中)

Productboard

ProtoPie

Qiita Team

Quantive

Quay

Questetra

Quickbooks

Re:lation

Receptionist

Redash

Redis Cloud

Reftab

Ricoh Drive

Rollbar

SAKURA Cloud

SECURE DELIVER

Salesforce

Sansan

Save Point

SecureNavi

SendGrid

Sentry

ServiceNow

Shopify

Signavio

Site24x7

Sketch

Slack

Slack Enterprise

Slido

SmartDB

SmartHR

Smartsheet

Snowflake

Snyk

Soliton OneGate

SonarCloud

Soracom

Splashtop Enterprise

Square

Studio

Sunsama

TOKIUM

Tableau

Tailscale

Tally

Tayori

Teachme Biz

TeamGantt

TeamSpirit

TeamViewer

Teamwork

Techtouch

Terraform Cloud

TestRail

TimeCrowd

Todoist

Toggl track

TrackJS

Transifex

Trello

Trimble

Twilio(連携停止中)

Typeform

Unipos(連携停止中)

Unity

VAddy

Valimail

Vercel

Vimeo

Wantedly

Webex by CISCO

Webflow

Whimsical

Wistia

WithSecure

Wix

Wordpress

Wordpress self-host (API)

Workable

Workplace from Meta

Wrike

X-Point Cloud

Xero

YarakuZen

Yoom(連携停止中)

YouCanBook.me

YouTrack

YouTrack Self-Hosted

ZAC

Zaico

Zapier

Zendesk

Zenhub

Zeplin

Zoho Analytics

Zoho Books

Zoho CRM

Zoho Desk

Zoho Expense

Zoho Inventory

Zoho People

Zoho Recruit

Zoho Shifts

Zoom

dbt Cloud

desknet's NEO

direct(ダイレクト)

esa

fondesk

freeeサイン(旧NINJA SIGN)

freee人事労務

freee会計

i-Reporter

invox

kickflow

kincone

kintone (グローバル版)

learningBOX

monday.com

n8n

n8n Self-Hosted

oVice

oplus (オプラス)

smartround

trocco

workhub

あしたのクラウド

たよれーる どこでもキャビネット

カオナビ(kaonavi)

クラウドサイン

コラボフロー

サイボウズ Office

ジョブカンワークフロー

ジョブカン労務HR

ジョブカン勤怠管理

ジョブカン採用管理

ジョブカン給与計算

ジンジャー(Jinjer)

スマレジ

スマレジ・タイムカード

セキュリオ

チャネルトーク

トヨクモ 安否確認サービス2

バクラクシリーズ

ホットプロファイル

マネーフォワード Admina

マネーフォワード クラウドマイナンバー

マネーフォワード クラウド人事管理

マネーフォワード クラウド会計

マネーフォワード クラウド会計Plus(アカウント)

マネーフォワード クラウド会計Plus(コストデータ)

マネーフォワード クラウド債務支払

マネーフォワード クラウド勤怠

マネーフォワード クラウド固定資産

マネーフォワード クラウド契約

マネーフォワード クラウド年末調整

マネーフォワード クラウド社会保険

マネーフォワード クラウド経費

マネーフォワード クラウド請求書

マネーフォワード クラウド連結会計

マネーフォワード ビジネスカード(旧称:マネーフォワード Pay for Business)

マネーフォワードクラウド給与

メールワイズ

ラクロー

弥生マイポータル

採用一括かんりくん

楽楽精算

楽楽販売

連携可能SaaS・機能対応一覧

SaaSを管理する

0.サービス画面でSaaSアカウントを管理する

1-1.サービス画面を確認する

1-2.SaaSのライセンス状況を確認する

2-1.SaaSを連携する

2-2.【カスタムアプリ】クラウドサービスを手動で登録する

2-3.【カスタムアプリ】SaaSをGoogleスプレッドシートで連携する

3-1.SaaSとの連携パターン(インテグレーション方式)を確認する

3-2.インテグレーション(連携)ログを確認する

3-2.複数のワークスペース(ドメイン、テナント)を管理する

3-3.他の事業部や部署で管理しているSaaSを連携するには

3-4.SaaSとの連携に失敗する場合の対処法

4.連携したサービスを停止する(連携解除)

連携サービス(SaaS)の開発をリクエストする

SaaSのアカウントを整理する

Google Workspaceのデータを移管する

Merge identity with addressless entities Tool の使用方法

SaaS Account Inventory Toolのセットアップと使い方

SaaSのアカウントを他のアカウントに手動で紐付け(名寄せ/マージ)する

SaaSアカウントを新規登録・追加する(プロビジョニング)

アカウントの最終利用日(Last Activity)を確認する

アカウント一覧をエクスポートする

アラートの種類

退職者アカウントの消し忘れを防止する

Adminaでサービスのアカウントを削除/停止する

アラートをSlackで通知する

アラート通知を停止(ミュート)する

クラウドサービスアカウントを削除する際のデータ消失の可能性についての注意事項

退職アカウントを整理する

退職者のアカウントが残っていないか確認する

ディレクトリを管理する

0.【ディレクトリ】Admina Directory

1.Peopleを追加・変更・削除する

2.自主管理のIDを特定する

3.【ディレクトリ】インポート用ディレクトリ台帳CSVの作成方法

4.【ディレクトリ】管理項目のカスタマイズ

5.ステータス判定条件:早見表と詳細

シャドーITを検知する

0.ご利用開始からシャドーIT検知までの流れ

1-0.SaaS(シャドーIT)を検出する -Disocveryからのおすすめ -

1-1.Google Workspaceを利用したシャドーIT検出の仕組み(参考記事)

2-0.Admina用ブラウザ拡張機能を配布してシャドーITを検知・SaaSアクティビティを取得する

2-1.Windowsレジストリを用いたEdge拡張機能の配布

2-2.Windowsレジストリを用いたChrome拡張機能の配布

2-3.Google Workspace管理コンソールを用いたChrome拡張機能の配布

2-4.Mac 構成プロファイルとMDMを用いたChrome拡張機能の配布と設定

2-5.WindowsにGPOで配布するときの具体的な手順

2-6.Diagデータを取得する

3.イベントログでSaaSの利用状況を確認する

4.シャドーIT管理台帳の使用方法

5-0.シャドーITに関するFAQ

5-1.「いくつかのワークスペースでシャドーIT検出が停止されています」と表示される

公開ファイルを管理する

Admina外部公開ファイル検出の誤検出を解決する方法

Google Drive上の公開フォームを管理する

【Google Drive】検知するファイルの条件を指定する

【セーフリスト】検知したファイルを除外する

外部共有コンテンツ管理機能について

デバイスを管理する

0.ご利用開始からデバイス管理までの流れ

1-0.デバイス画面を確認する

1-1.自主管理のIDを特定する(デバイス)

2-0.デバイス機能を利用する

2-1.デバイス管理項目のカスタマイズ(追加・非表示)

2-2.デバイス管理項目一覧

3.【デバイス】インポート用デバイス台帳CSVの作り方

4-0.MDM連携に対応SaaSとAdminaデバイス台帳を連携する

4-1.MDM連携を活用したセキュリティ対策

5.デバイス機能に関するFAQ

コストを管理する

1.コストマネジメント機能を利用する

2.SaaSの支払い状況を確認する

3.SaaSの請求書・領収書を管理する

4.SaaSの契約状況を管理する

5.CSVデータ(コスト)をインポートする

6.コスト管理に関するFAQ

Automations

0.ご利用開始までの流れ(Automations)

1.画面の見方(Automations)

2-0.自動化の事前設定(マッピング)

2-1.自動化でGoogle Workspaceのアカウントを追加する

3-1.従業員入社時のワークフローを設定する

3-2.従業員退職時のワークフローを設定する

3-3.ディレクトリのカスタム項目をワークフローで利用する

4-1.ワークフローを手動で即時実行する(ディレクトリ画面)

5.自動化が実行されるまでの流れ

6.ログの見方(Automations)

7.自動化に関するFAQ

サーベイを行う

0.ご利用開始からサーベイまでの流れ

1.サーベイ画面を確認する

2-1.サーベイを作成する

2-2.サーベイで「対象タイプ」を設定する

2-3.配信チャンネル「Slack」を設定する

2-4.サーベイのテンプレート一覧

2-5.SaaSの未使用アカウントをサーベイで確認する

3.届いたサーベイに回答する

4.サーベイを確認して、棚卸しを実施する

各種設定

Adminaログイン時に多要素認証(MFA)を必須にする

Admina画面で通知や各種メニューを確認する

Admina画面の設定を変更する

Okta Integration NetworkでのSAML/SCIM設定手順

SAML設定方法

SCIM設定方法

マネーフォワード Adminaの支払い状況を確認する

マネーフォワード Adminaの管理ユーザと権限(ロール)の設定

マネーフォワードAdminaの請求先アドレスを変更したい

二段階認証(2要素認証/2FA)有効時の連携手順

よくある質問

Admina オペレーター(作業者)招待の方法

Adminaで利用するIPアドレス・URL・ポート番号

Adminaに二段階認証を使ってログインできますか?

Adminaのログインユーザーのメールアドレスを変更するにはどうすればよいですか

Google Analyticsで削除したユーザーがAdminaに残ったままになる

JiraやConfluence、TrelloなどのAtlassianサービスのアカウントを取得する

Link/UnLink機能を設定する

SaaS連携後からセキュリティ通知のメールが届く

SaaS連携後に連携情報を変更した場合、連携者が退職した場合、どうなりますか?

[制限事項]Google 認証やSSOなど外部認証アカウントによる連携失敗

【CSVインポート・エクスポート】推奨環境とエラー発生時の対処法

【Microsoft 365 / EntraID(AzureAD)】複数のメールアドレスをもつアカウントを同一の従業員として管理したい

カスタムアプリでライセンスやロールを複数登録する

マネーフォワードIDのログイン情報を変更する

ユーザー名の表示について(取得基準)

退職していないアカウントに退職ラベルが付与される

その他

APIを利用してGoogle Driveのファイルをエクスポートする

Admina Public APIを使用する

Adminaにログインできない

Adminaをトライアルで利用・再開・延長する

Atlassianで削除したユーザーが退職済で残る

Google OAuth連携でエラーが表示される

Google WorkspaceからAdminaへのプロビジョニング方法

「このアプリはGoogleで確認されていません」と表示される

プロモーションコードを入力する

マネーフォワードAdminaの領収書・請求メールが届かない場合

メールの購読・購読解除

料金の計算方法

監査ログの利用方法

解約について

目次

SAML設定方法

組織のSAML設定情報を取得する

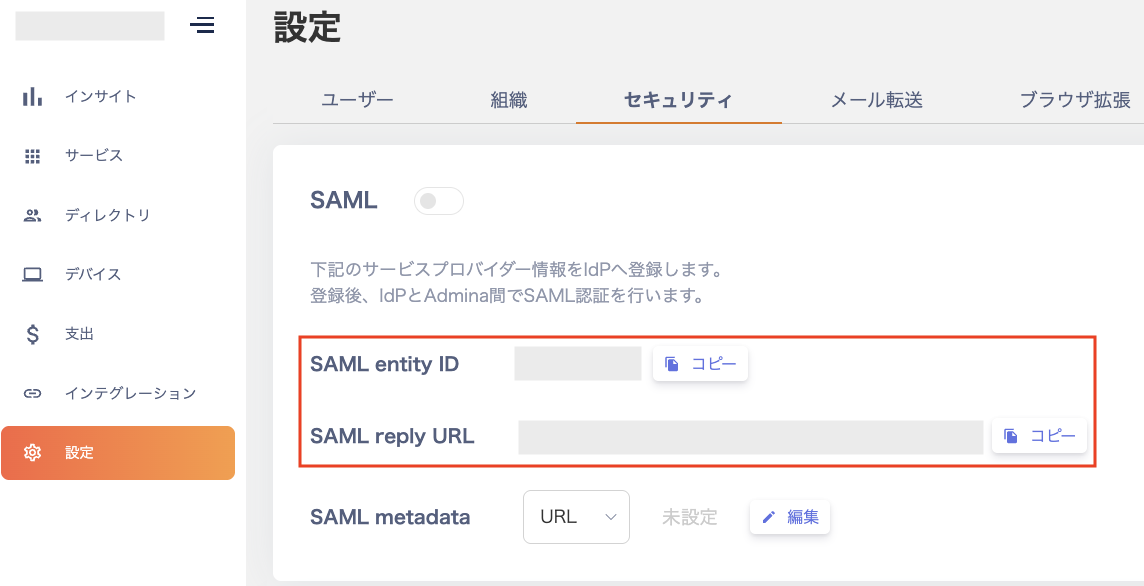

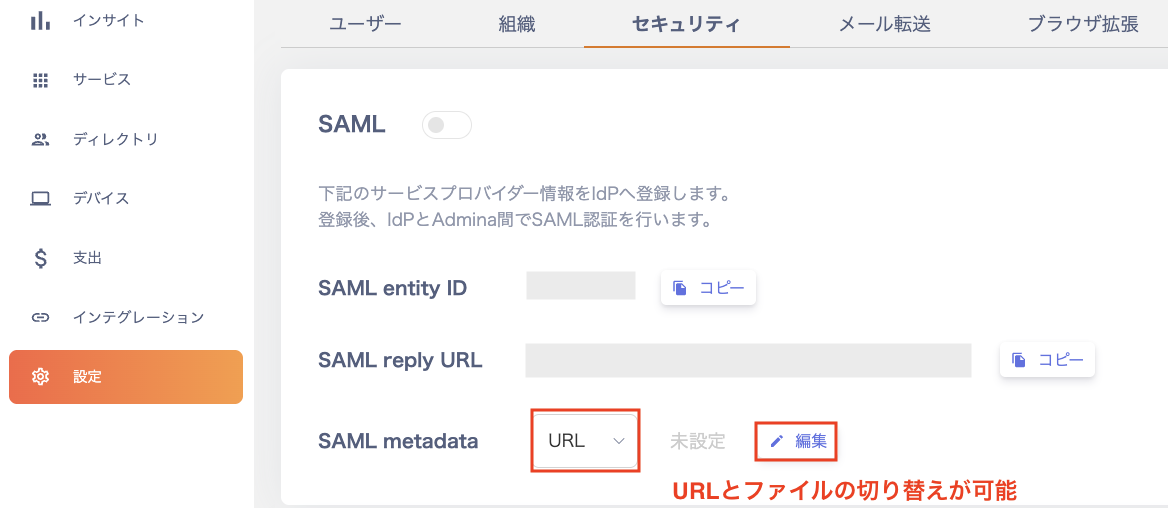

設定 > セキュリティで「SAML」を確認します。

SAML entity ID と SAML reply URL は IdPのSSO設定画面に入力しますので、それぞれコピーして保存しておいてください。

Identity ProviderからSAML metadataを取得する

まずはSSOアプリを作る必要があります。Identity Provider (IdP)によって手順が異なります。

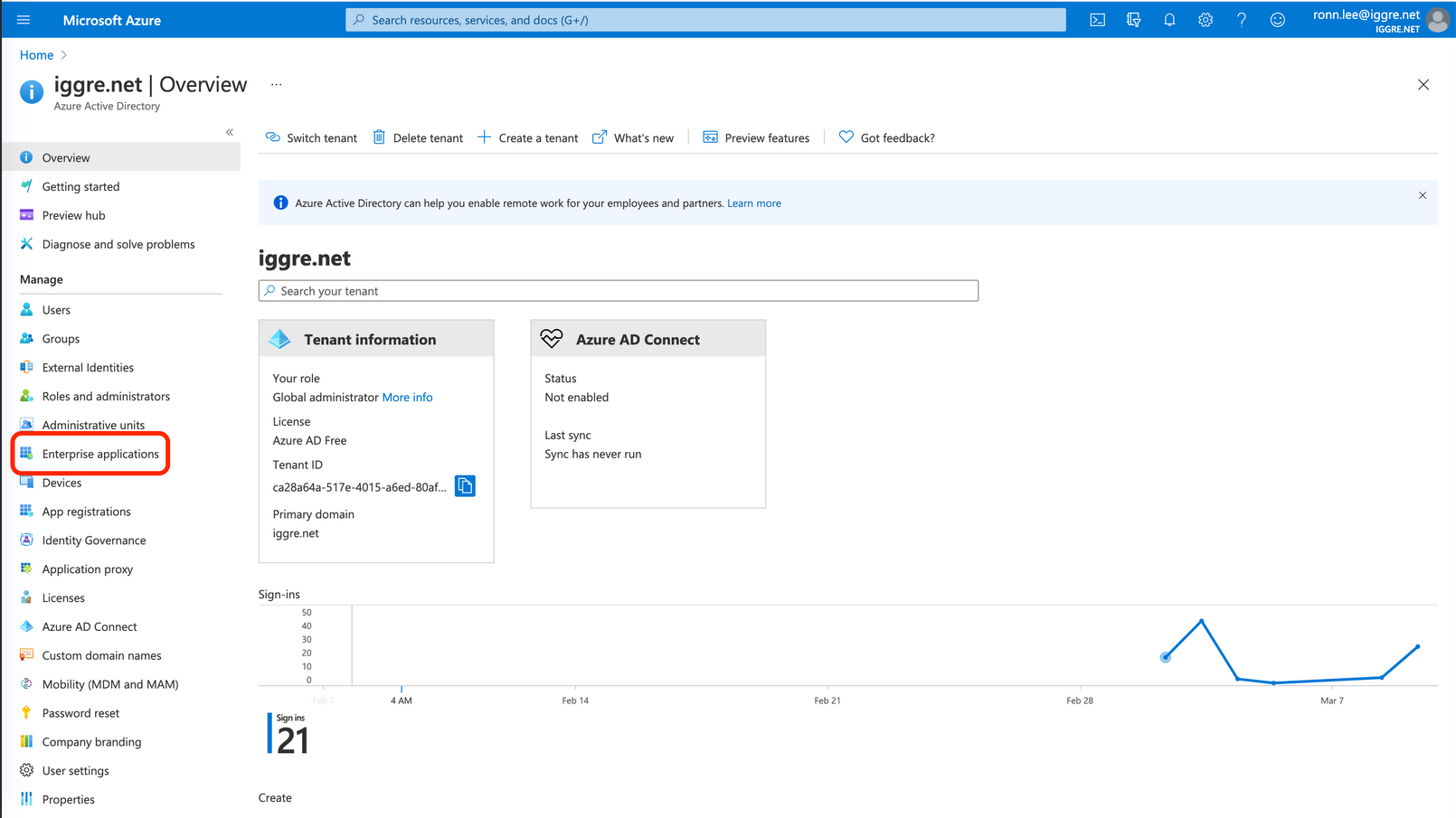

Microsoft Entra ID (Azure AD)

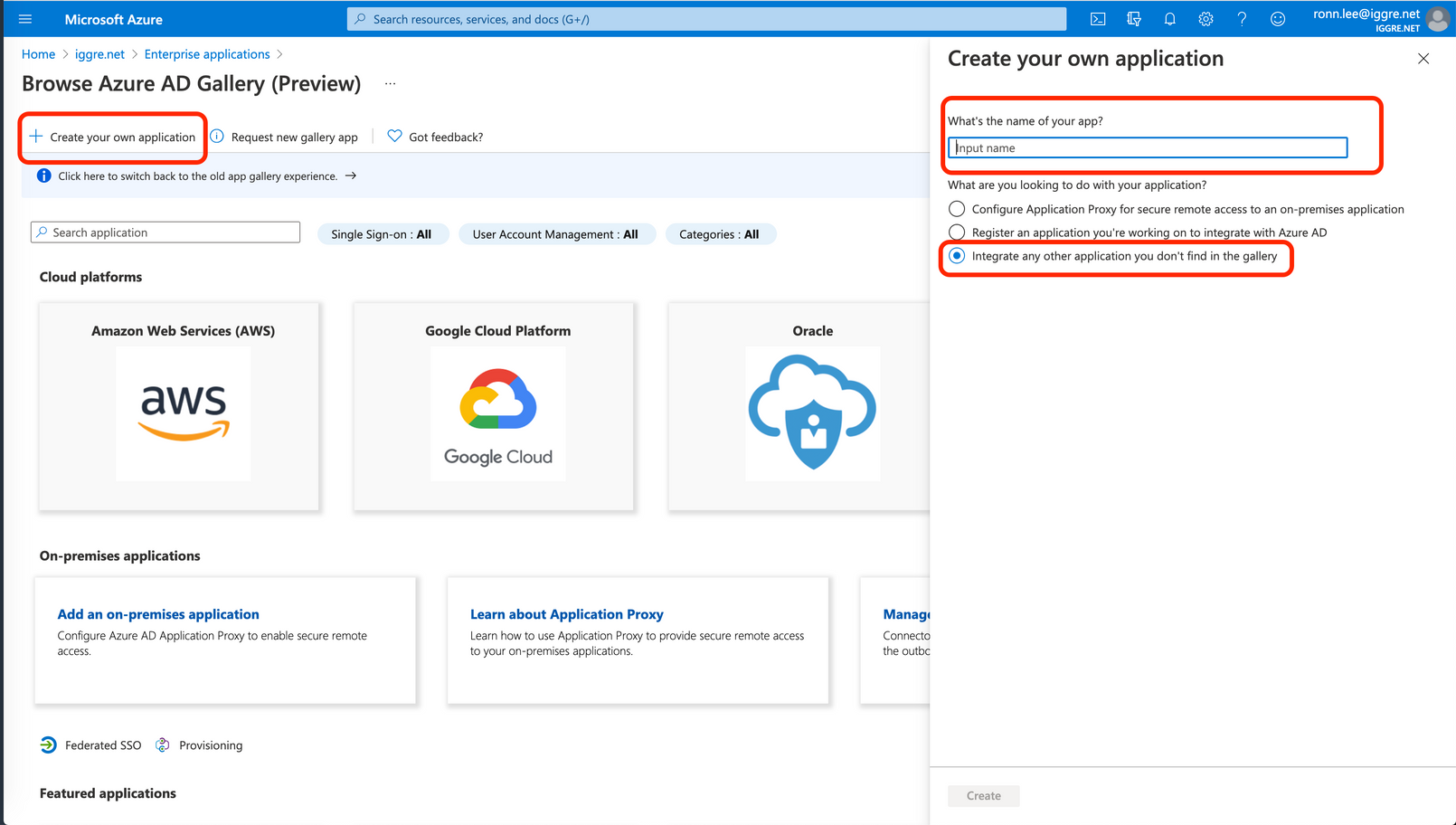

- Enterprise Applicationを選択します。

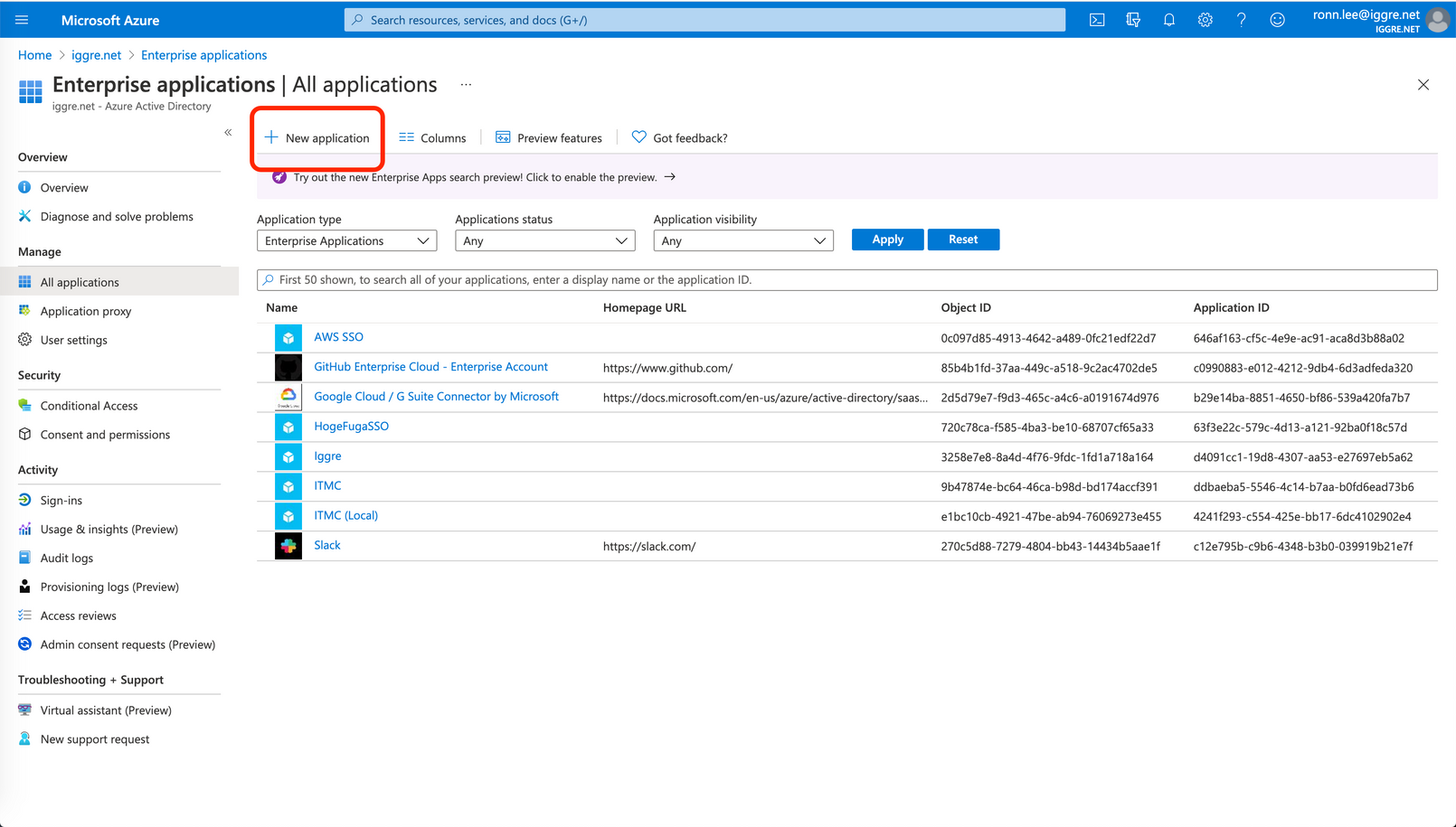

- New Applicationをクリックします。

- 任意のアプリケーションを名をつけます (例:

マネーフォワード Admina)

Createボタンを押して少し待ちます。

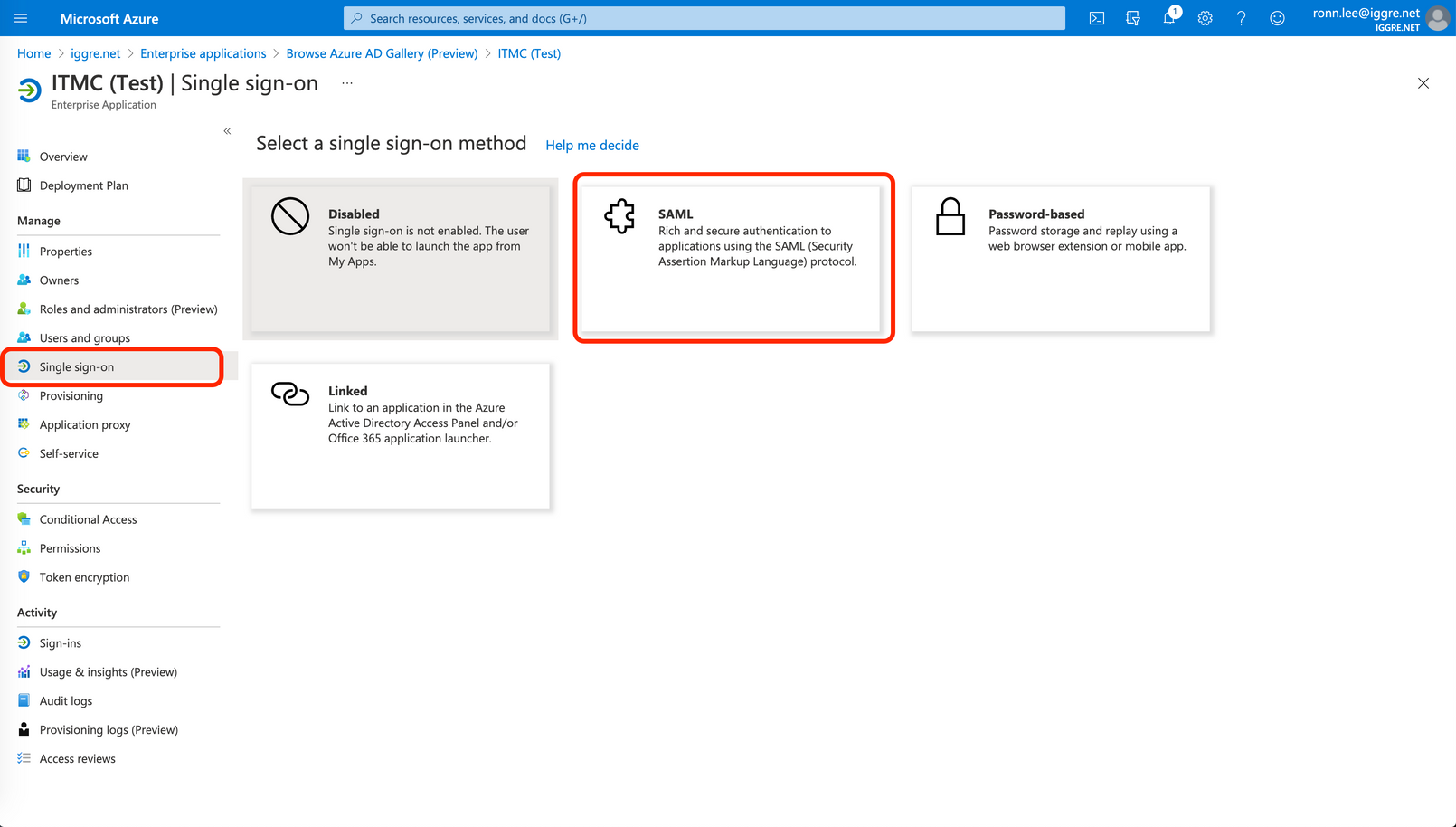

アプリ画面が表示されたらSingle sign-on > SAMLを選択してください。

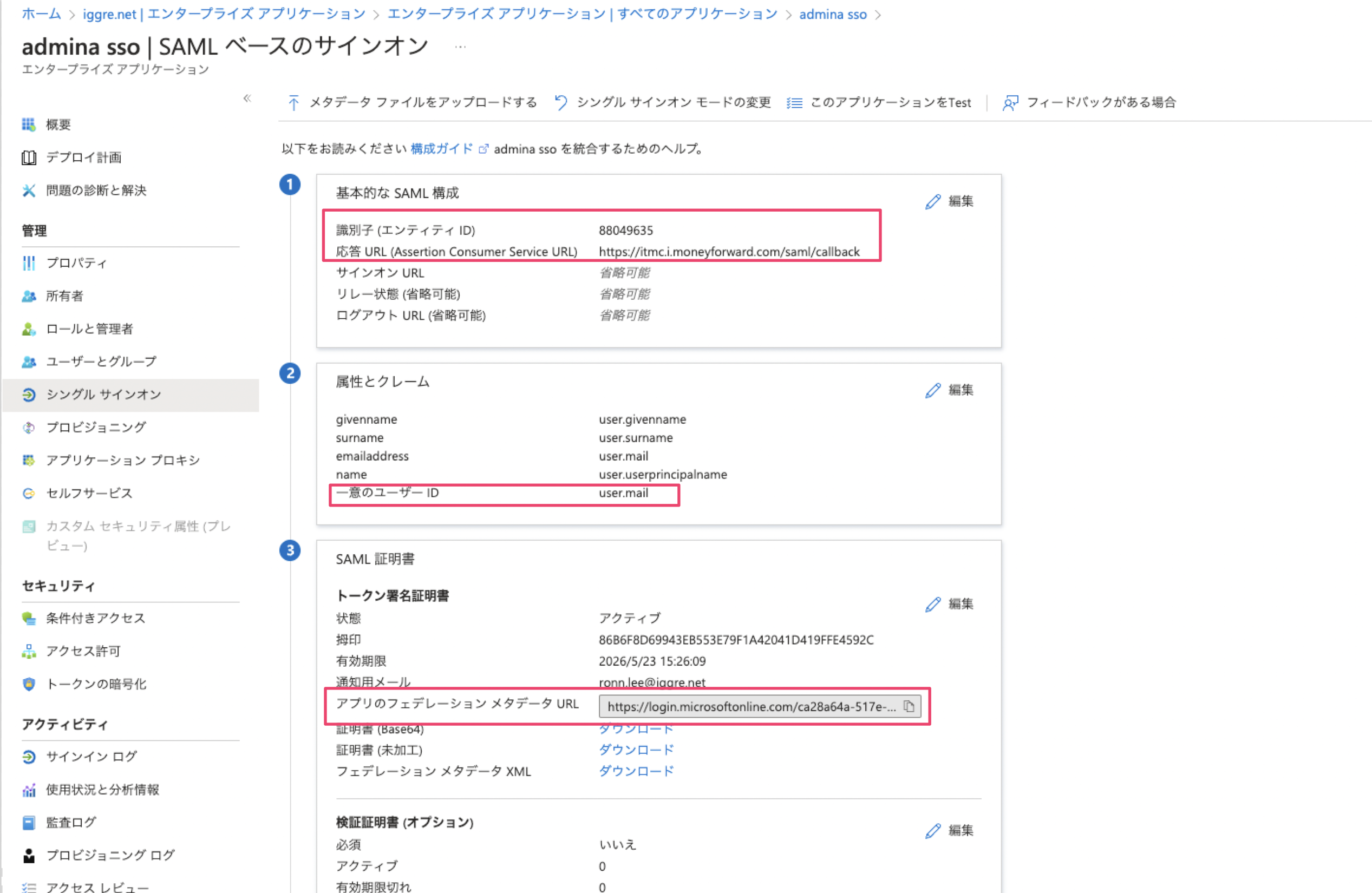

- 次の情報をご入力・ご変更ください:

識別子 (Entity ID):マネーフォワード AdminaのSSO設定画面上に表示されているSAML entity ID

応答 URL: マネーフォワード AdminaのSSO設定画面上に表示されているSAML reply URL

一意のユーザID:user.principalnameからuser.mailへ変更

- 完了後、アプリのフェデレーションメタデータURLをコピーしてください。

コピーしたURLをマネーフォワード AdminaのSAML metadata URLに入力して、保存してください。

これでAzureAD側のSAML設定は完了です。続いて、マネーフォワード AdminaのSAML設定を有効にしてください。

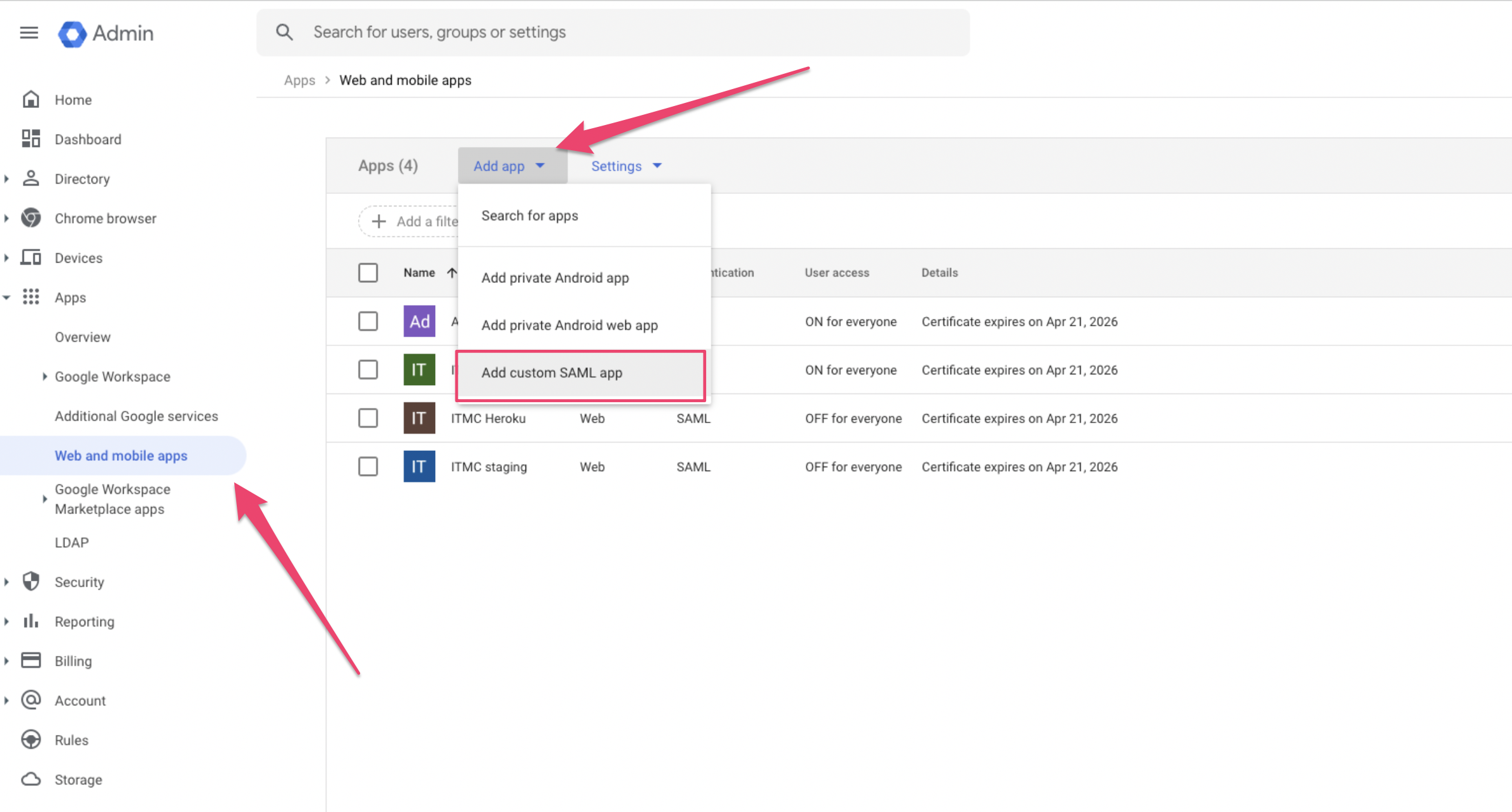

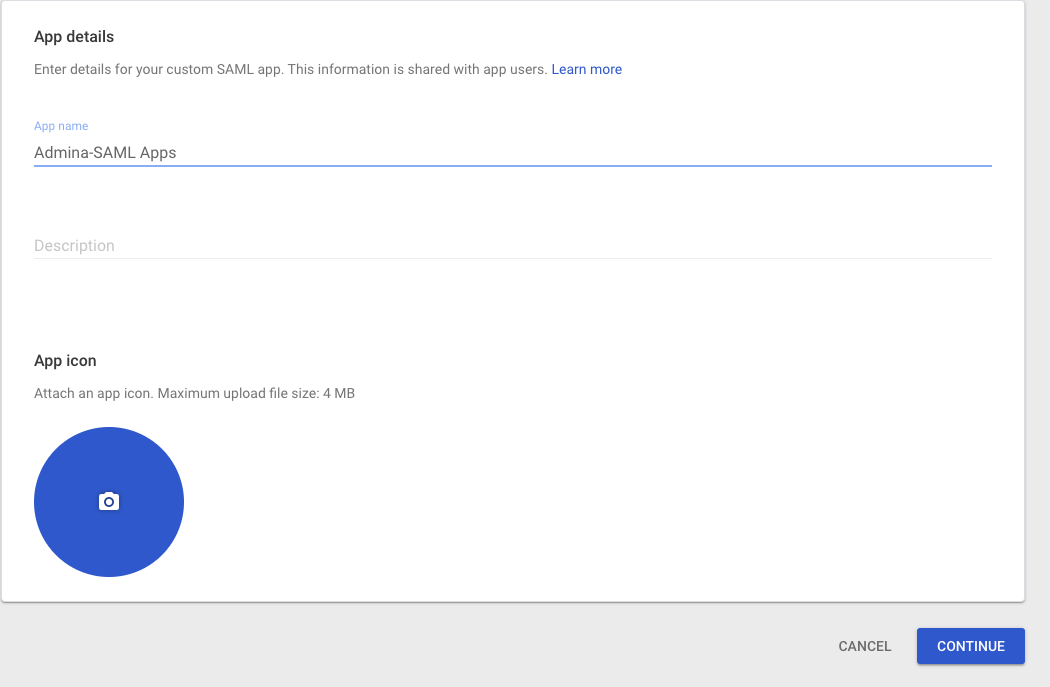

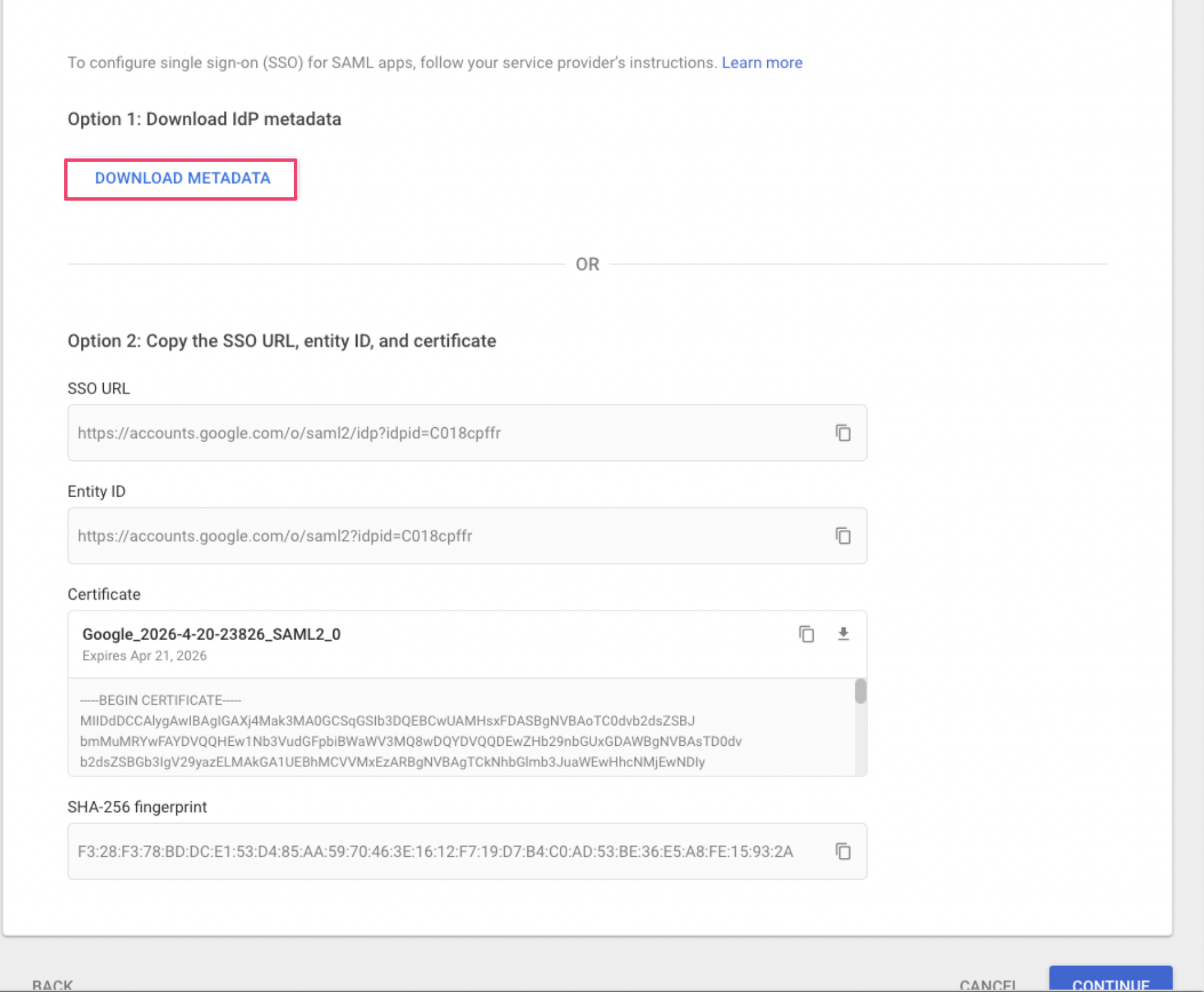

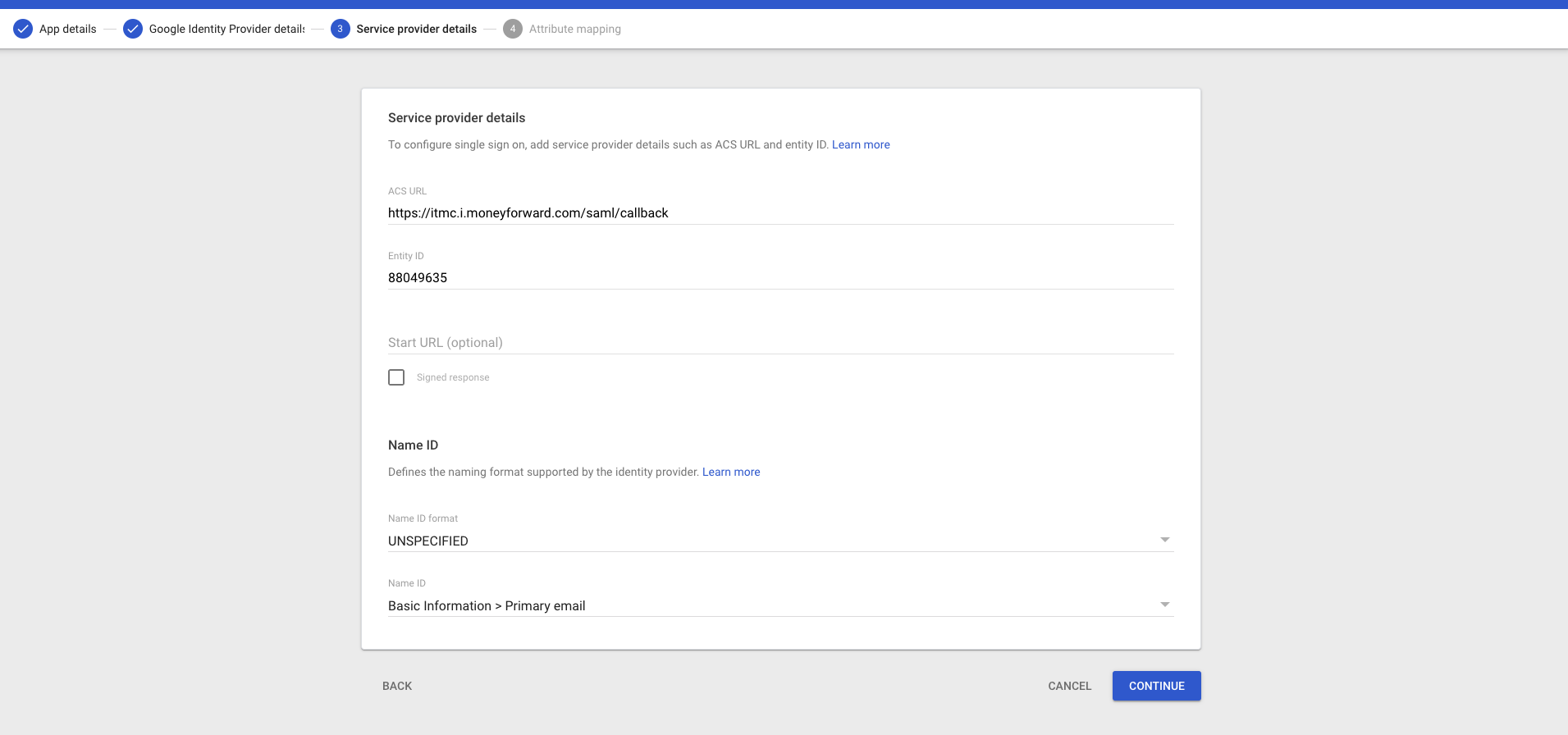

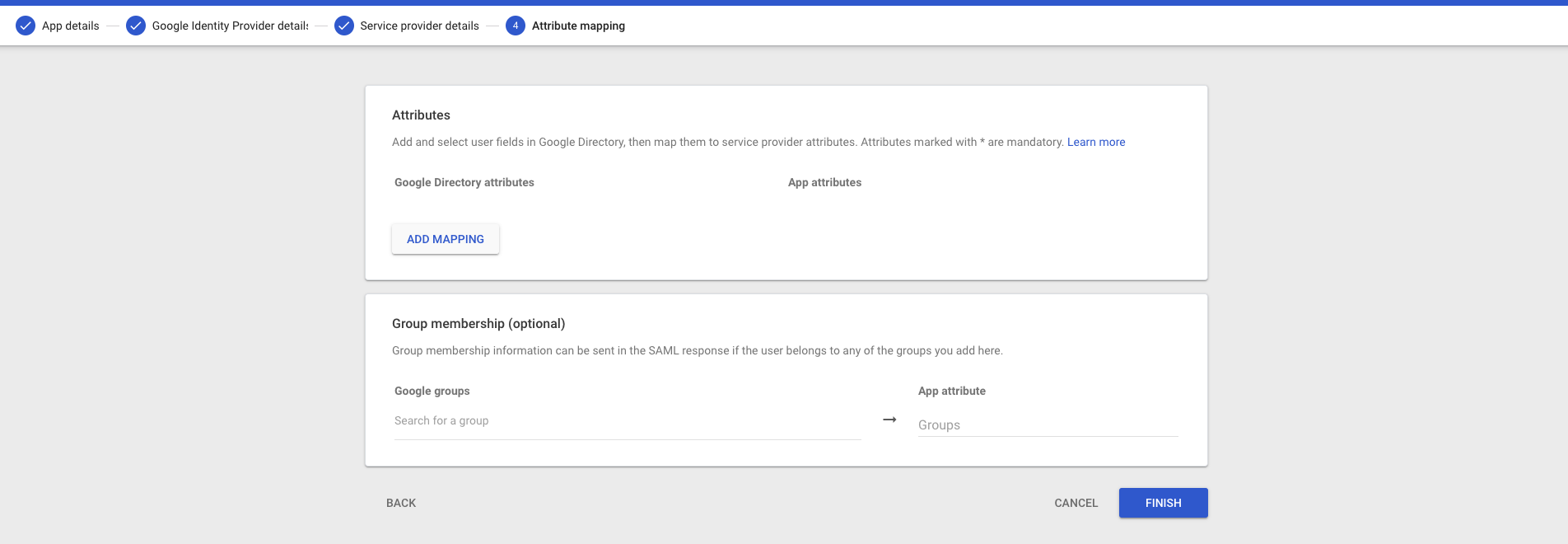

Google Workspace

- GWSの管理コンソールにログインし、Apps > Web and mobile apps に移動し、Add app から [Add Custom SAML App]を選択します。

- 任意のアプリケーション名を設定し、CONTINUEをクリックします。

- DOWNLOAD METADATAをクリックし、METADATA ファイルをダウンロードして保存しておきます。

- ACS URLとEntity IDに、それぞれAdminaからコピーした値を入力し、Continueをクリックします。

- 次の画面では何も入力せずにFINISHをクリックします。

これでSAMLアプリケーションの作成は完了です。

Okta

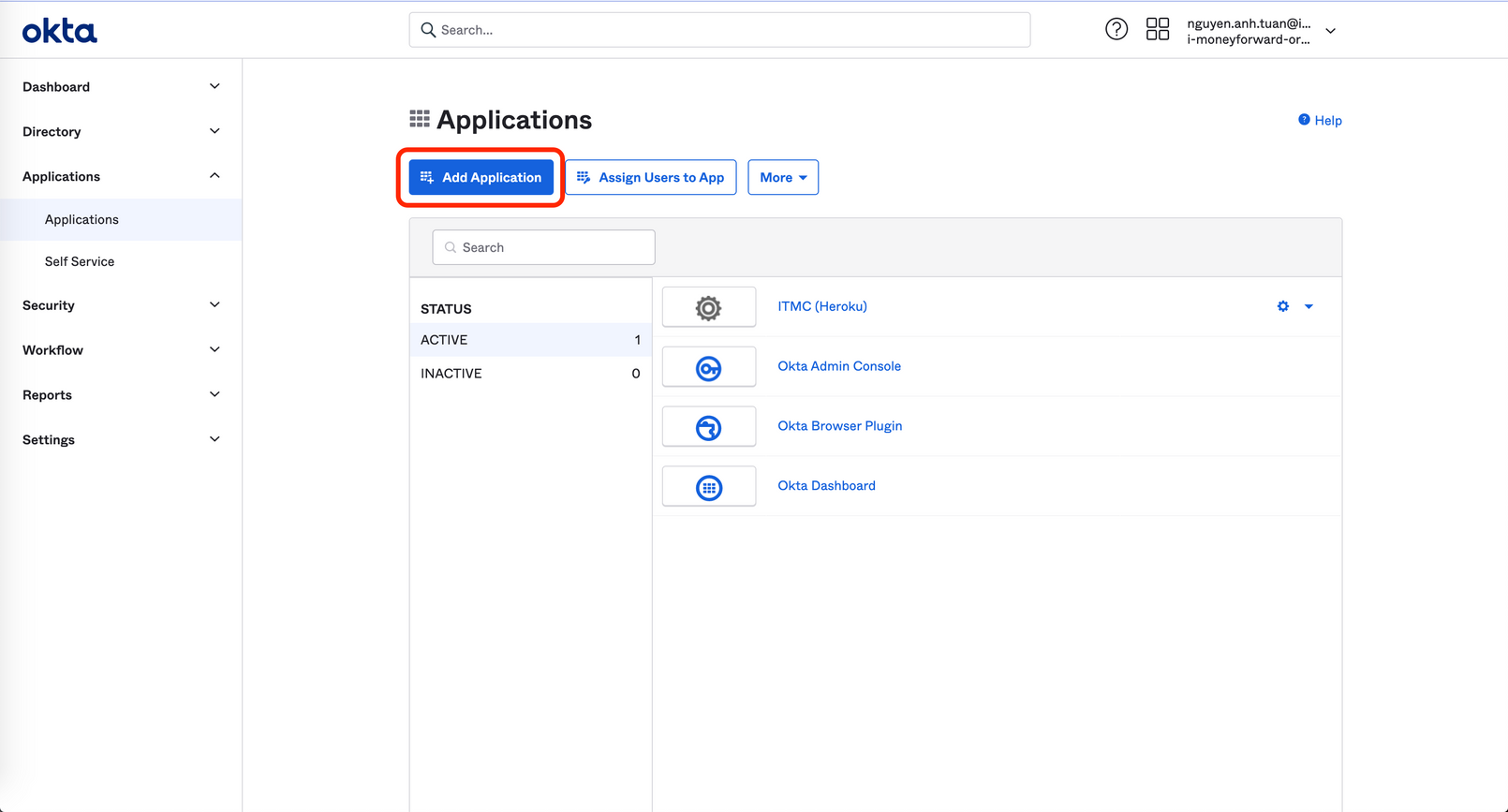

- Oktaの管理コンソールに移動し、アプリケーションの追加ボタンを押します。

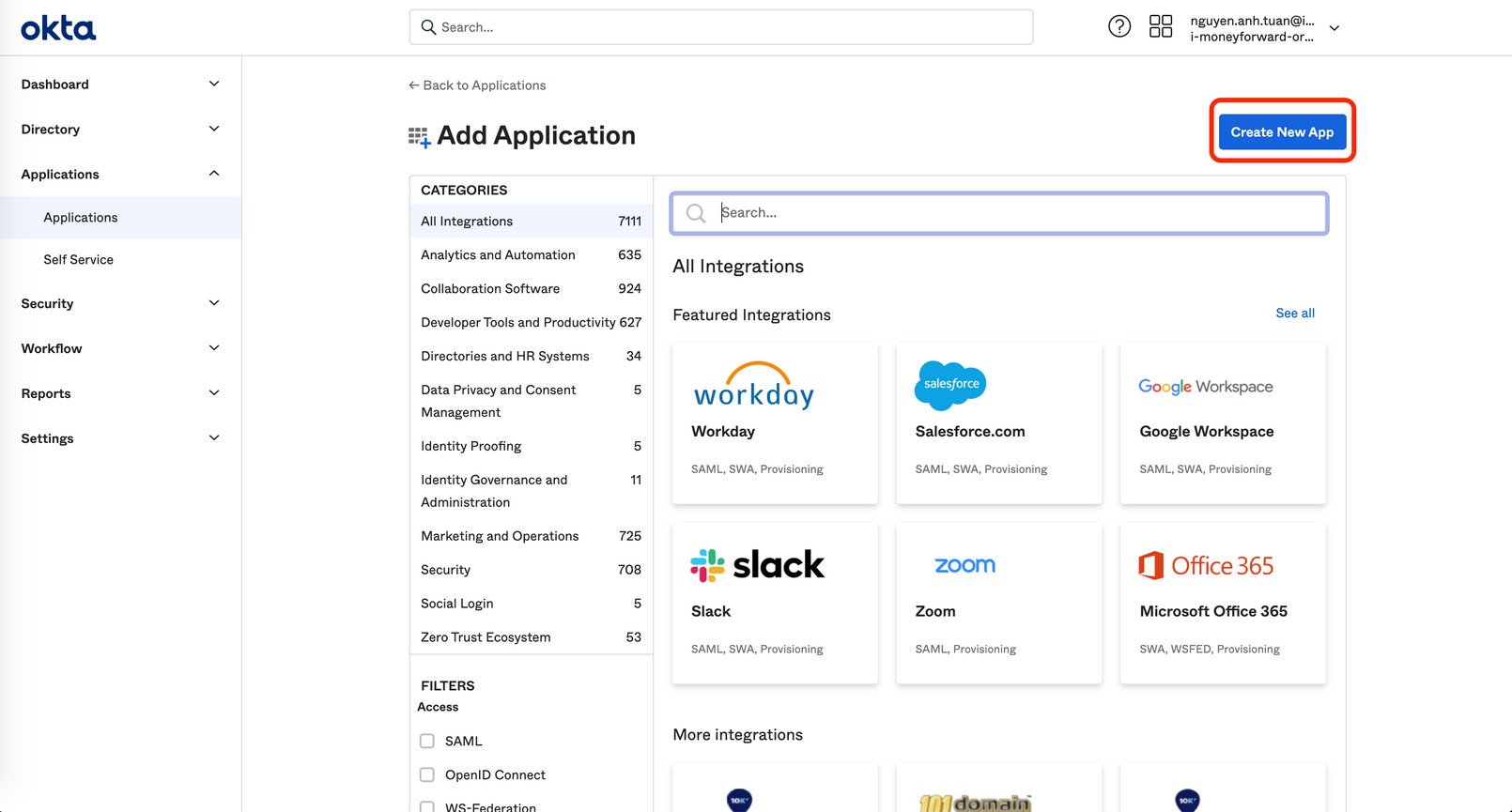

- 新規アプリケーションの作成ボタンを押します。

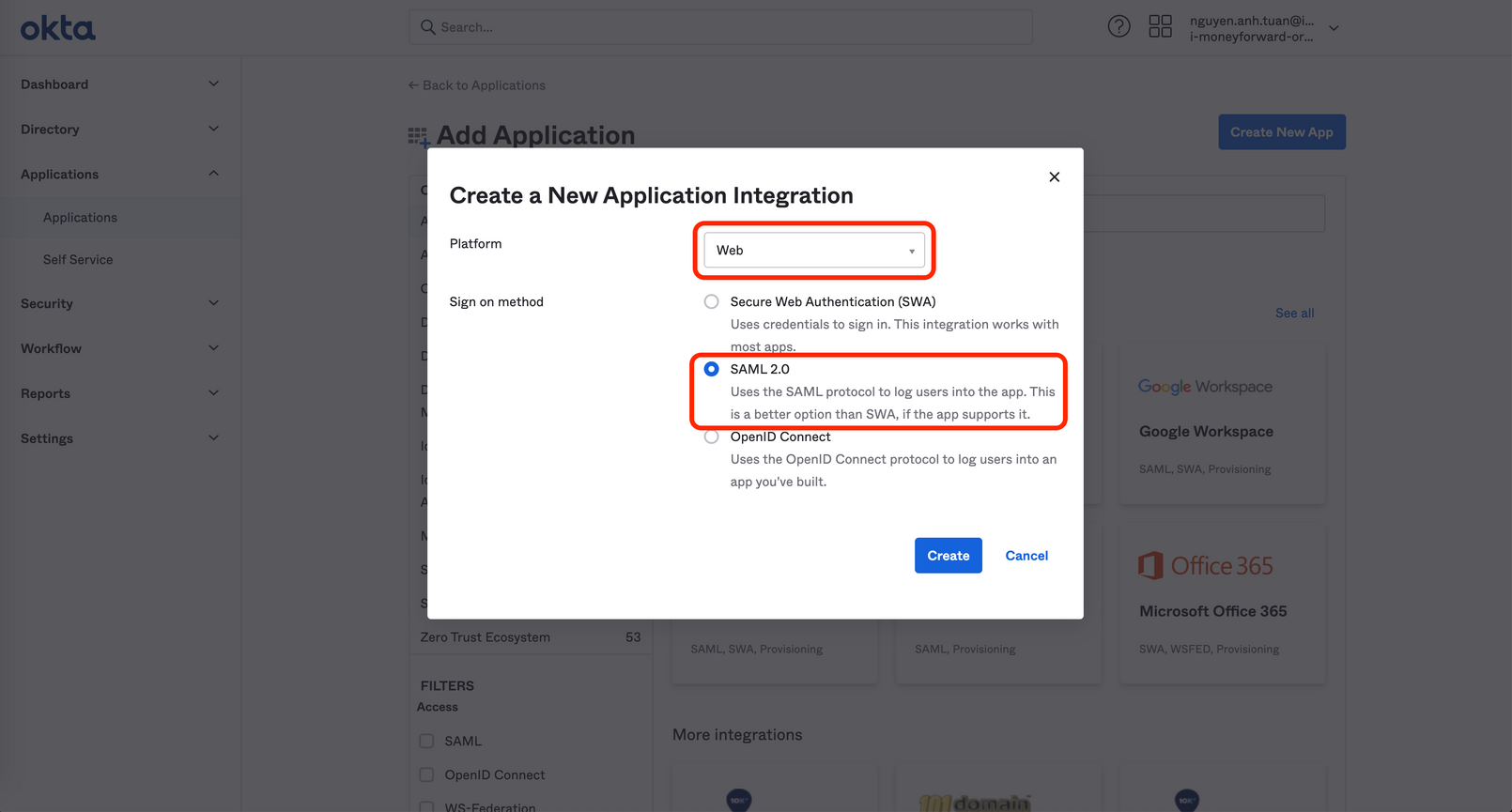

PlatformはWebを選択してSing on methodはSAML 2.0を選択して作成ボタンを押します。

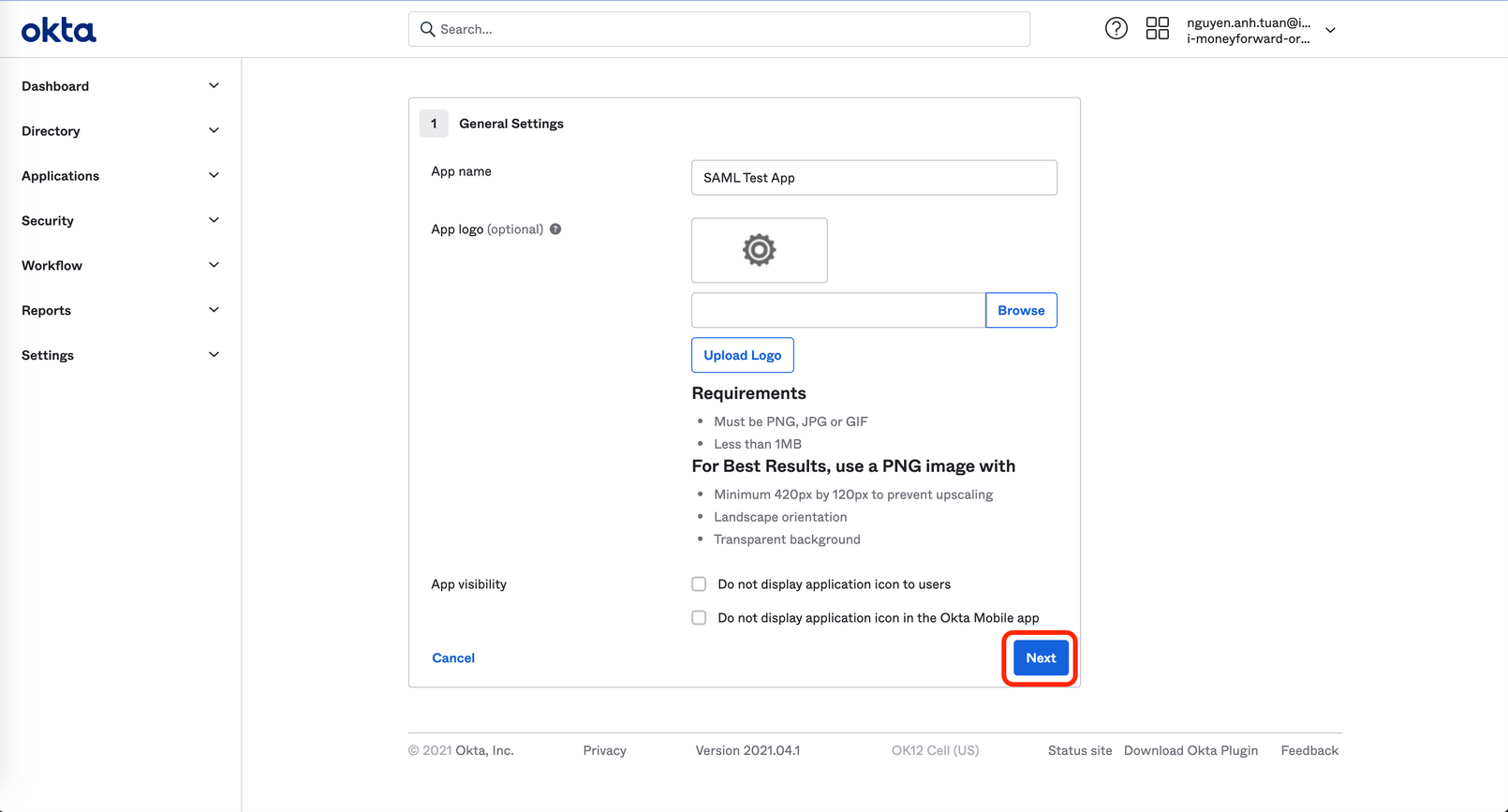

- 次の画面では、アプリケーション名を入れてください。 (例:

マネーフォワード Admina)

次の画面に進みます。

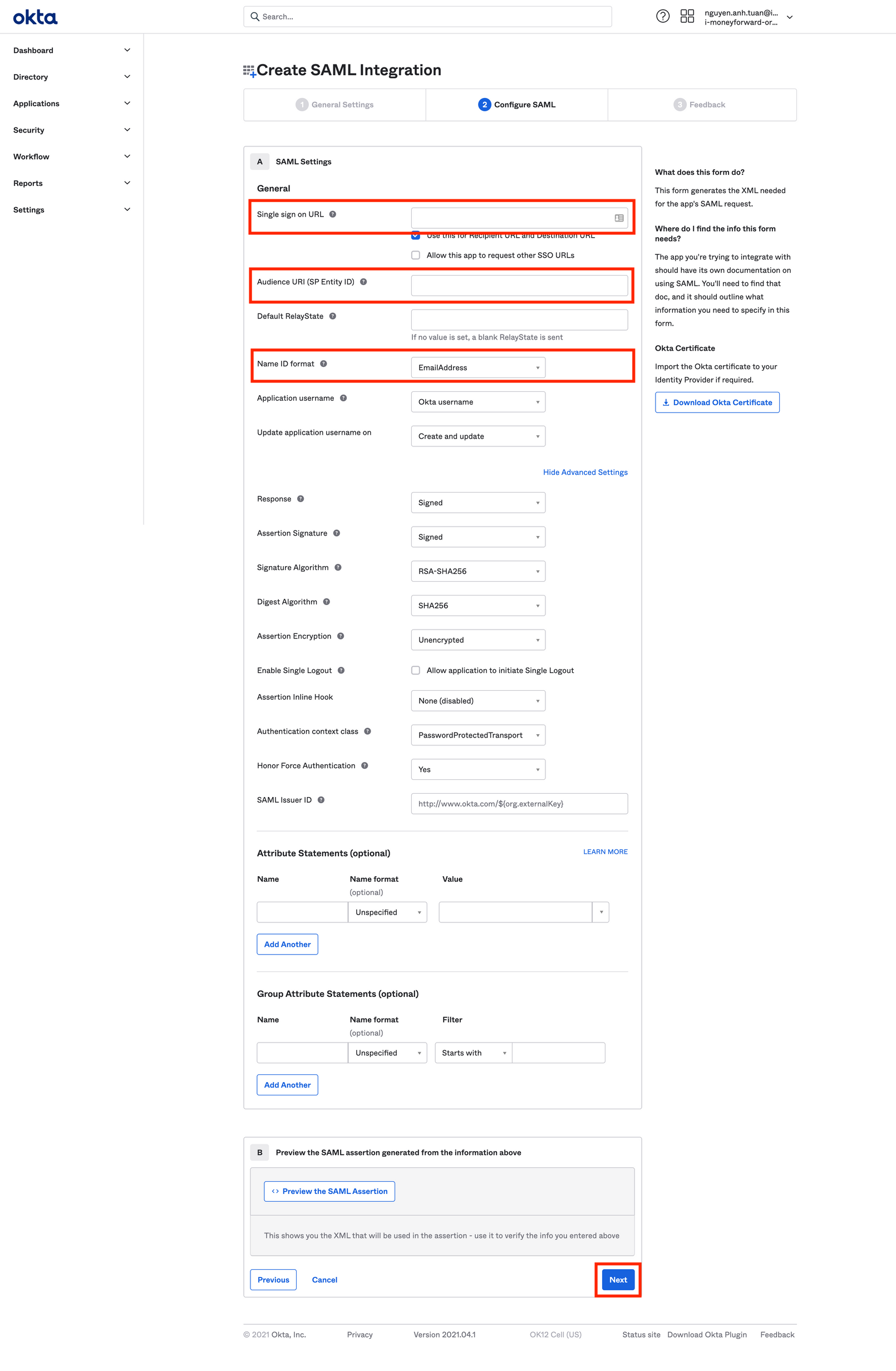

- SAML設定を入力して、次の画面に進みます。

Single sign on URLには マネーフォワード Adminaに表示されていたSAML reply URLを入力Audience URIにはマネーフォワード Adminaに表示されていたSAML entity IDを入力Name ID formatにはEmailAddressを選択してください。

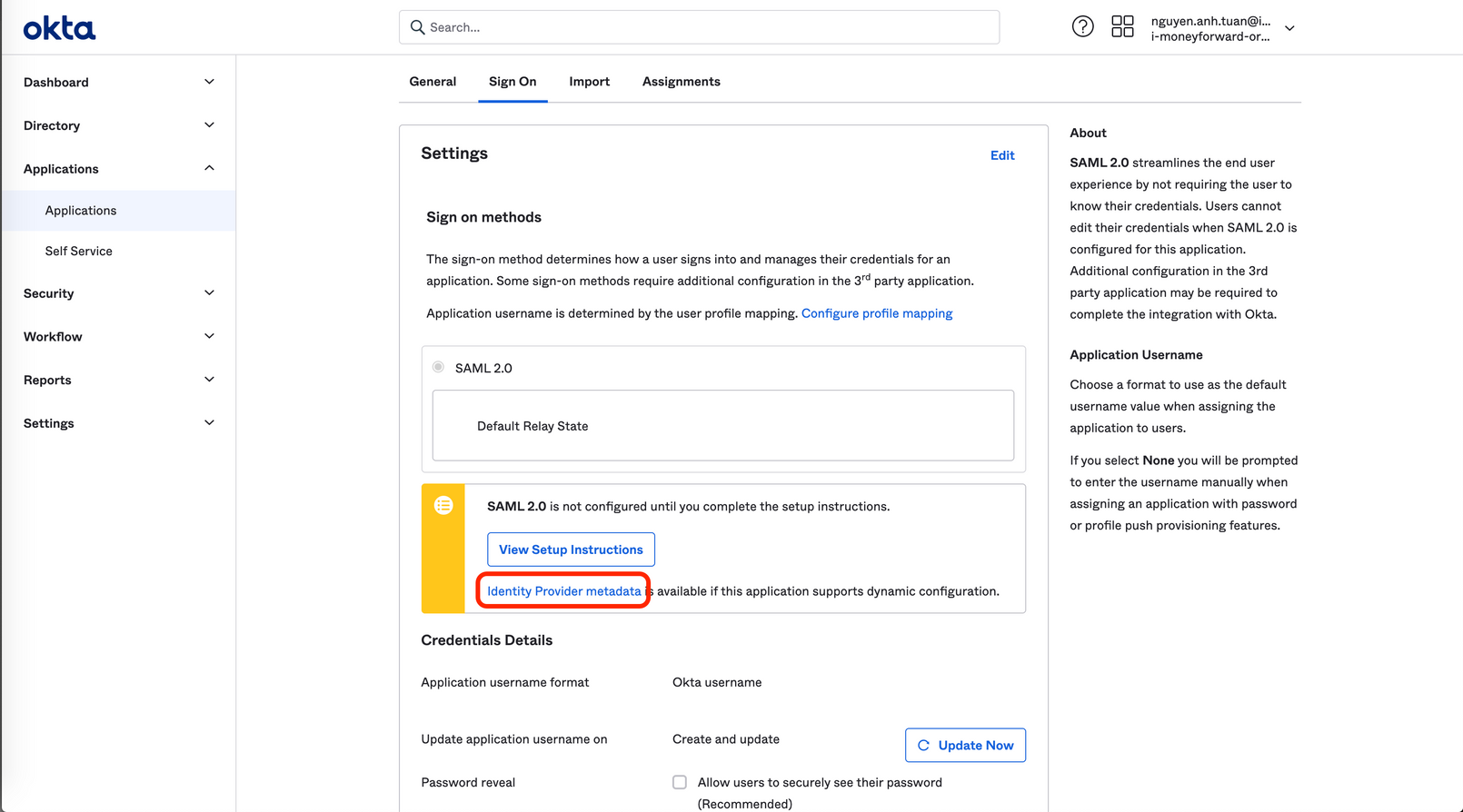

- 次の画面で

Identity Provider metadataのリンクを押します。

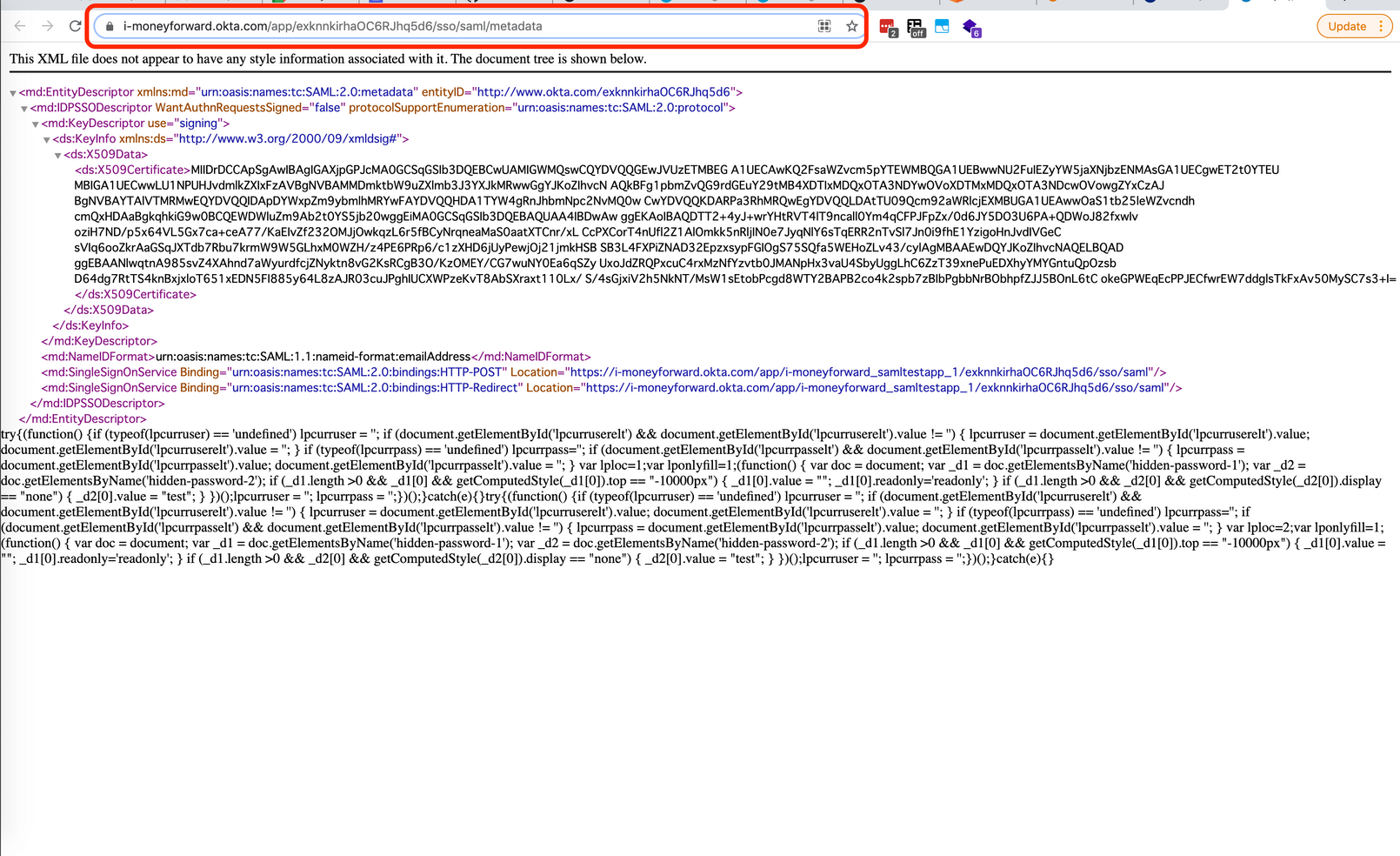

- 新しいタブで、リンク先のXMLファイルが表示されます。

表示されたURLをマネーフォワード AdminaのSAML metadata URLに入力してください。

- これでOkta側のSAML設定は完了です。続いて、マネーフォワード AdminaのSAML設定を有効にしてください。

OneLogin

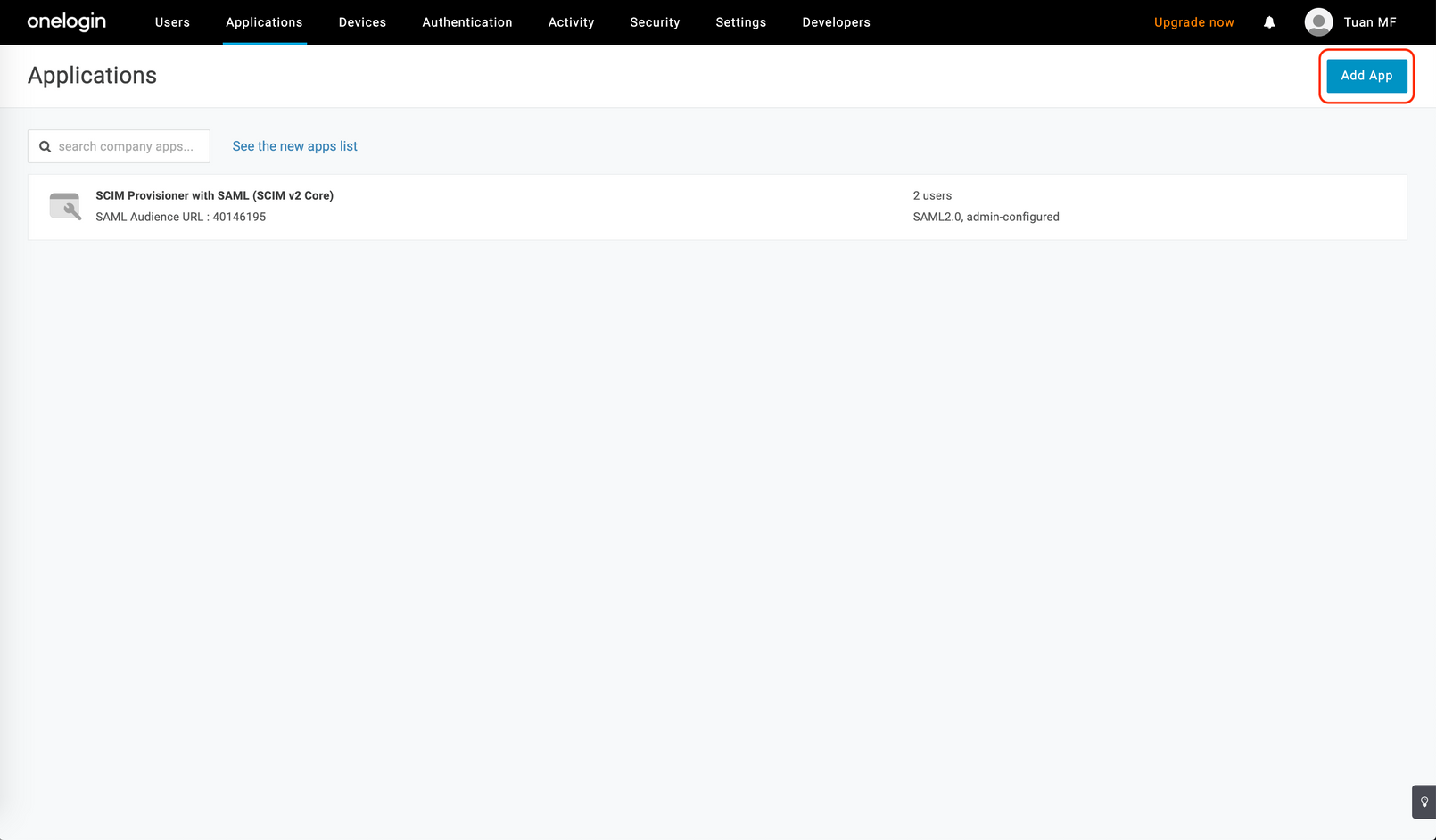

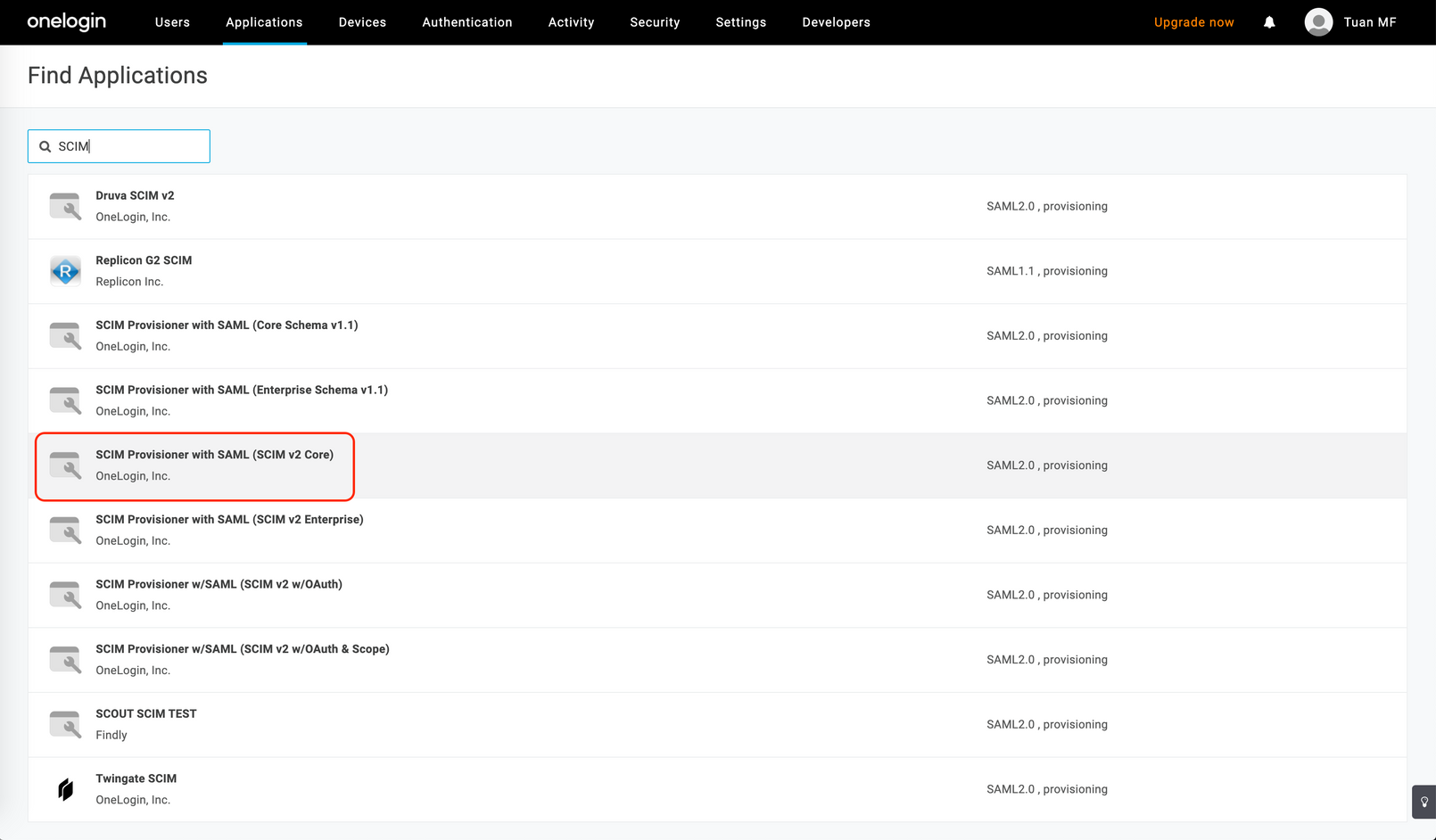

- OneLoginのAdminコンソールからAppの追加ボタンを押します。

SCIMというキーワードで検索すると標示されるSCIM Provisioner with SAML (SCIM v2 Core)を選択します。

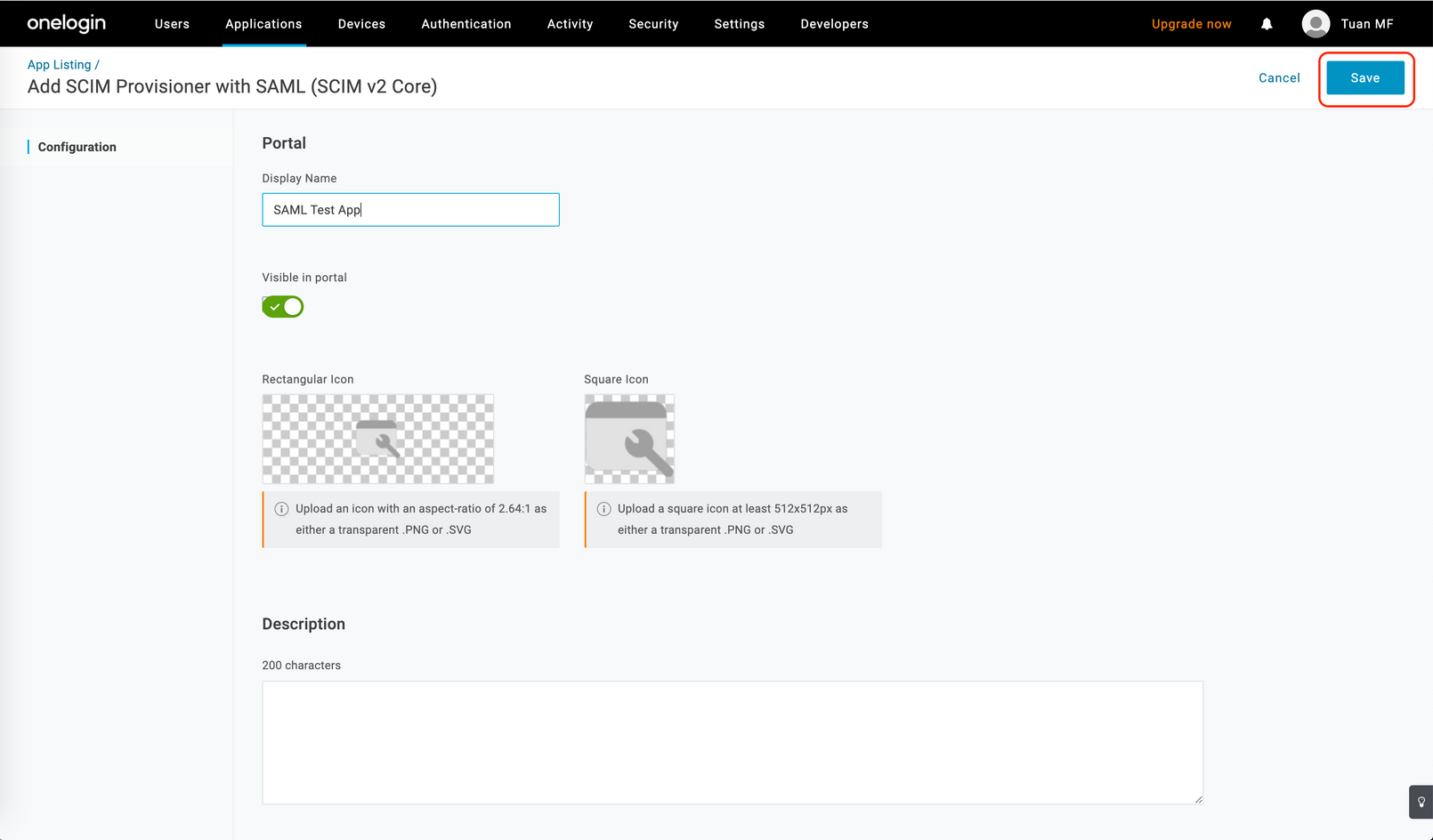

- アプリケーション名を入れて、保存します。 (例:

マネーフォワード Admina)

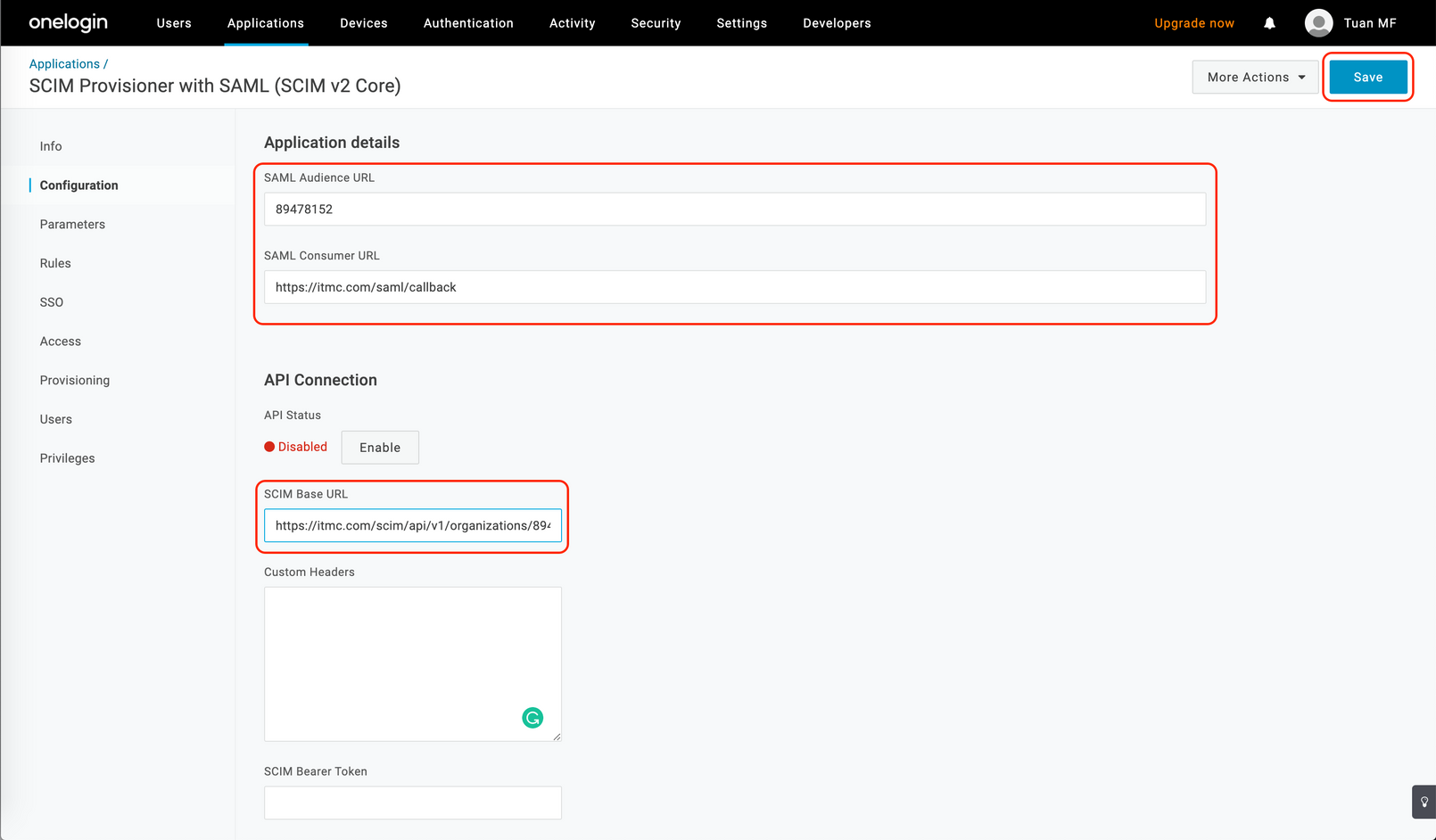

Configuratioタブを開き、以下の情報を入力して保存します。SAML Audience URLにマネーフォワード AdminaのSAML entity IDの値を入力してください。SAML Consumer URLにマネーフォワード AdminaのSAML reply URLの値を入力してください。SCIM Base URL: SCIM設定のページで後で設定する為、ダミーURLを入力してください。

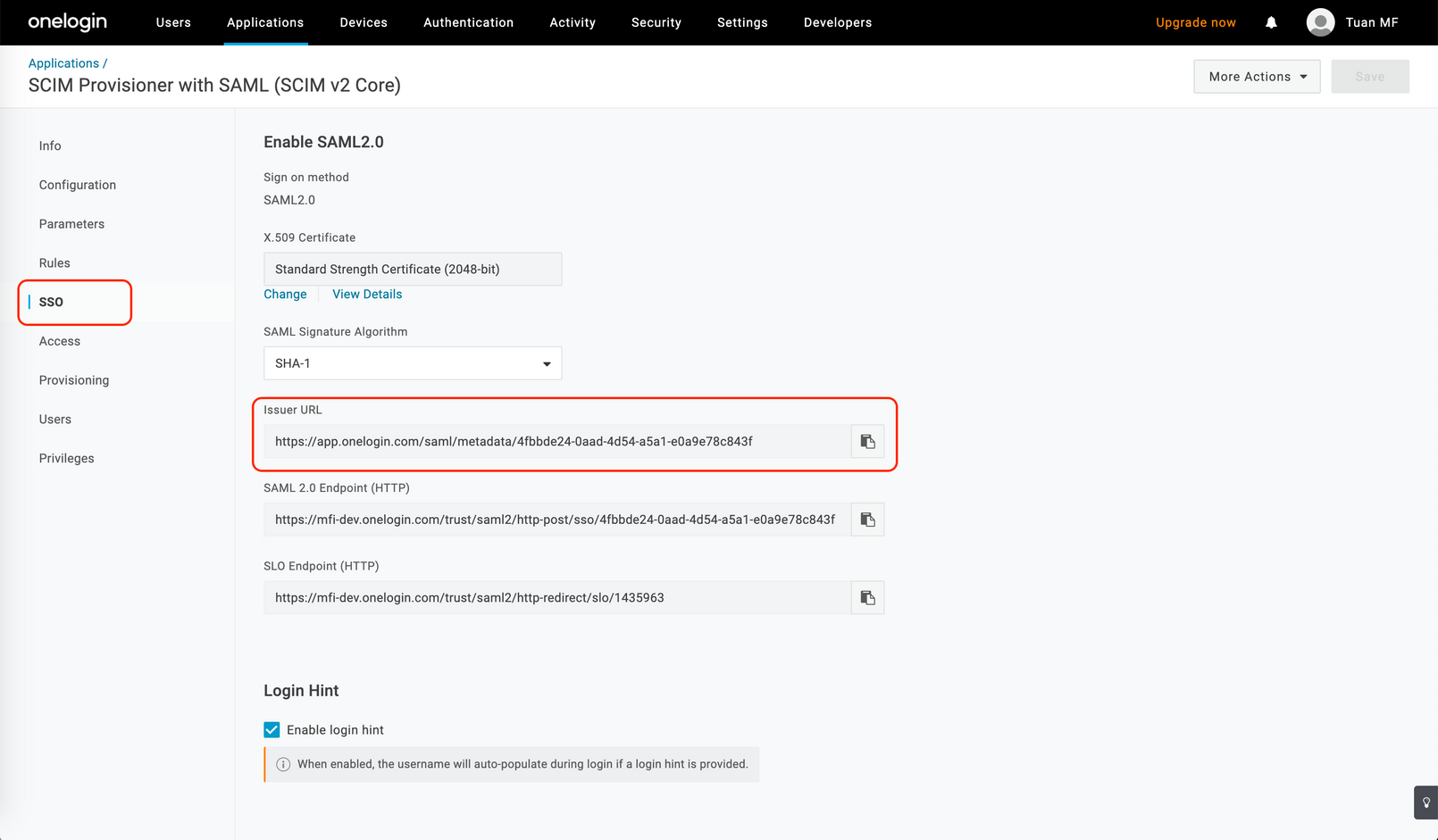

SSOタブを選択して、Issuer URLをコピーします。

マネーフォワード AdminaのSAML metadata URLに入力して保存してください。

- これでOnelogin側のSAMLの設定は完了です。続いて、マネーフォワード AdminaのSAML設定を有効にしてください。

HENNGE One

HENNGE OneとのSAML連携手順については、HENNGE様のサポートセンターにお問い合わせください。

設定完了後、次の手順にてマネーフォワード Admina側のSAMLを有効にしてください。

SAMLを有効にする

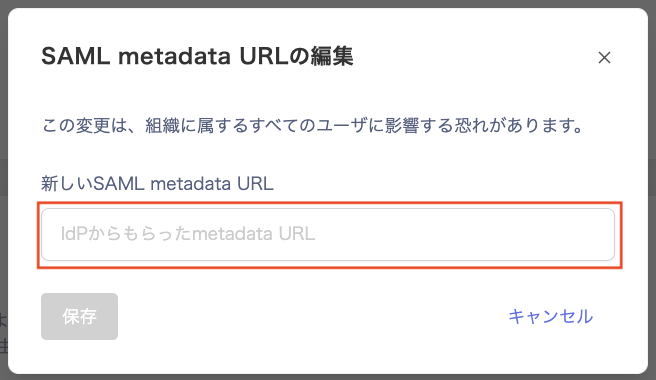

前のステップで取得したSAML metadata URLをここで設定します。

- Google workspaceの場合は、ファイルを選択し、ファイルをアップロードしてください。

以下の画像はURLを設定する場合のサンプルです。

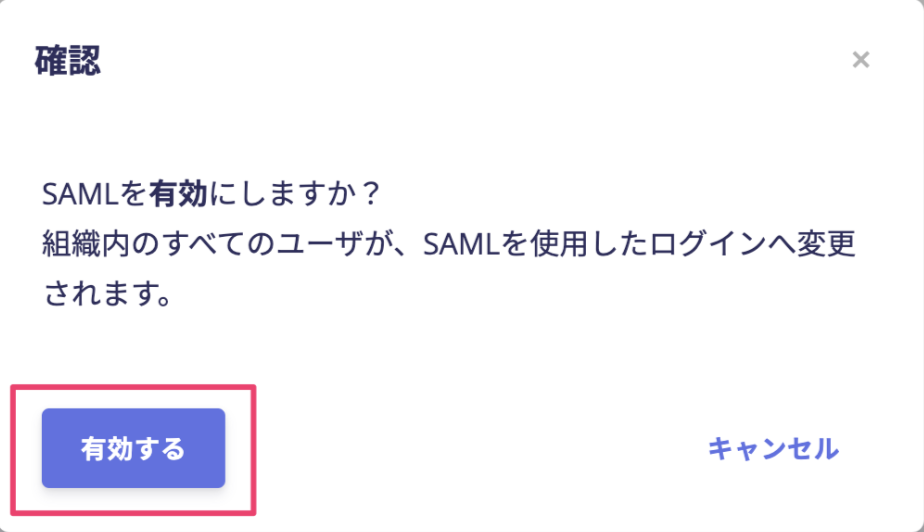

- 最後にSAML有効するスイッチをオンにしてください。

- これでSAMLベースのSSOの設定は完了です 🎉

各SaaSのアプリケーションでユーザーを割り当ててシングル・サインオンができるか確認ください。

続いてユーザープロビジョニングの為のSCIMの設定を行いましょう。

SCIM設定方法

SAMLを変更する

設定 > セキュリティの「SAML」を確認します。

SAML証明書の有効期限が切れる前に新しいSAML証明書をIdPで発行し、SAML metadata URLを変更してください。

- SAML metadataの[編集]をクリックします。

- SAML metadata URLを変更する前に、バックアップ用で設定済SAML metadata URLをメモします。

新しいSAML metadata URLを入力して、[保存]をクリックします。

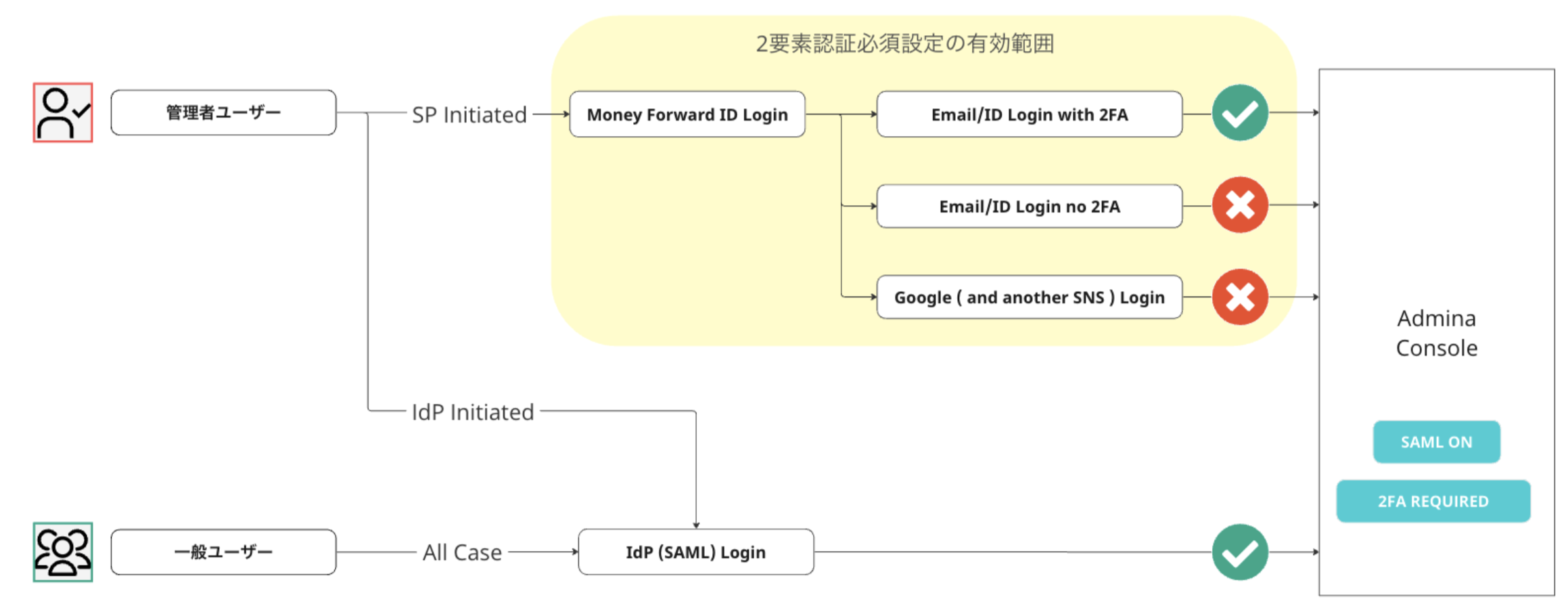

Adminユーザーの場合

管理者(ロール:Admin)の場合はログインフローが一部異なります。これはSAML設定失敗時にログインできなくなることを防ぐためです。

※同時に、Adminaログイン時に多要素認証(MFA)を必須にすることを推奨しております。

管理者(ロール:Admin)のユーザーは

1. マネーフォワード Adminaのログイン画面からログインする場合は、SSOは経由せずにマネーフォワードIDを利用した直接ログイン(Idpにリダイレクトはしません) になります。

2. IdP側のログインUIからログインする場合は IdP Initated Flow (SSOを使ってログイン) になります。

FAQ

Q. 管理者(ロール:Admin)ですが、Adminaのログイン画面でマネーフォワードIDでログインできません。

パスワード再設定後にメールが届かない場合、何を確認したら良いですか?

A. マネーフォワードIDがない場合、マネーフォワードIDの新規登録が必要です。詳細はマネーフォワード ID を持っていない場合をご参照ください。

メールが届かない場合は、 メールを受信できない場合もご参照ください。